El propósito del blog Inseguros, entre otros, es el de acerca el mundo de la seguridad a los profesionales de la administración de sistemas, técnicos e incluso principiantes en el hacking ético.

En el mundo de la seguridad informática existe una distinción entre los perfiles de los participantes que me gustaría comentar.

El hacking ético es una área puramente técnica, en la que la persona suele poseer grandes conocimientos en redes, protocolos, seguridad web, móviles, reversing, análisis de tráfico, etc, pero suelen tener poco conocimiento de la gestión de la seguridad.

La seguridad defensiva suele ser un perfil en el que el participante cuenta con un conocimiento mas o menos general de la parte de hacking ético, pero sobre todo conocen las medidas defensivas a implementar para conseguir solucionar o mitigar los incidentes de seguridad.

Existe un

perfil de analista de malware/cibercrime el cual es altamente técnico, y suele coincidir con una gran base de conocimiento respecto al hacking ético y la seguridad defensiva.

Aunque existen mas perfiles, creo que con estos ejemplos ilustro la vertiente tecnológica de estas ramas.

Bajo otra rama podríamos llamar a los participantes como "security management".

Suele ser un perfil de gestión. Conocen la teoría de los riesgos, en el mejor de los casos, conocen las medidas teóricas para su defensa, pero no tienen por qué conocer la parte técnica.

En la comunidad hacker este perfil es el más despreciado, ya que consideramos que es muy fácil hablar de gestión de incidentes, pero es difícil implementar una solución técnica que realmente me aporte seguridad, no solo control.

Yo pienso que los extremos son malos, y tanto un perfil muy técnico, como un perfil muy de gestión adolecen de debilidades.

Voy a poner algunos ejemplos. Como técnicos podemos implementar una solución UTM Vpn Ipsec http ssl rsa 2048 con 2af. Muy bien, una buena ristra de siglas y tecnologías. Bien. Perfecto, eres un freak tecnológico, un gurú de la seguridad !!! Y si la semana que aparece HeartBleed, o mejor dicho, ese mes, estabas de vacaciones y no parcheastes? Estabas de luna de miel en Cancún sin posibilidad de conectarte. Has hecho bien tu trabajo? NO. Debería existir un plan de contingencia en el que se contemple un equipo de gestión de incidentes para estos casos. Puede que el equipo de gestión seas tu mismo, pero tiene que estar regulado que al ocurrir un incidente tan importante como este, exista la posibilidad de actuar, y no depender de un viaje, o que es fin de semana y tienes el móvil apagado.

![]()

Vamos a poner el caso contrario. Eres un gran gestor de la seguridad de la información. Implementas un SGSI en el que documentas todas tus medidas de seguridad, pero eres incapaz de montar un sistema de prevención (no detección) de intrusos. Puede que a nivel gestión identifiques con su Score la criticidad del incidente, pero lo importante es remediarlo.

El otro día fui a una entrevista de trabajo en mi ciudad. La empresa me llamó una mañana para asistir a la sede esa misma tarde. Con mi vena freak pensé en hacer un pequeño análisis de seguridad. Bueno, mas bien un análisis básico del "estado de la nación IT".

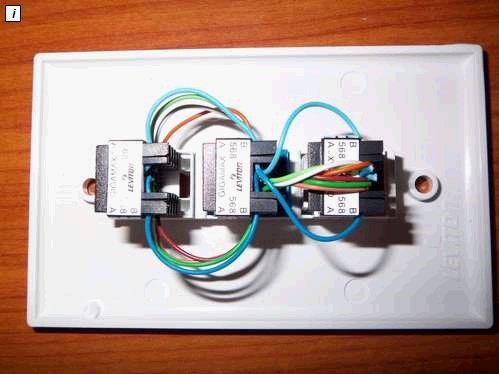

Comprobé el registrador del dominio, los registros DNS. Como muchas empresas, tenían la web en un proveedor de renombre, pero el registro MX apuntaba a una ip local, la típica de Ono-Telefónica...

Realice un fast port scan por la red TOR, no con el fin de encontrar nada, sino con el fin de detectar si implementaban medidas de seguridad.

Encontré una serie de servicios web. Un Apache en el puerto http/s suele estar medio protegido, pero un Apache en el puerto 100 me pareció curioso.

En efecto, era un Joomla sin actualizar, vulnerable. Una clave DEBIL. Era la típica web que hace el informático de turno para un cliente, un nuevo CMS o similar que está probando, pero que publica en Internet para enseñárselo a su jefe.

El caso es que a pesar de tener unos 5 appliances de seguridad, de Fortinet (Fortiweb, Fortimail, Forti Gay...) tenían un fallo de seguridad que me permitió "sentarme" en una de sus máquinas virtuales. Una vez dentro, aparte de acceder a todas las claves de conexión a BBDD averigüé su infraestructura interna. No quise seguir ya que no tenía autorización, y no me lo iban a pagar, pero podría haber petado TODA la empresa, y a algunos de sus clientes.

Aparte de la charla de que buscaban un informático puntero, comprometido, dedicado, innovador, entregado,etc por 15.000€/brutos estuvimos hablando de la seguridad. Es curioso porque SOLO con una auditoría de seguridad y pentesting ya hubiera "producido" casi el mismo dinero que me ofrecía por un año !!!

El sujeto, el gerente, un poco avergonzado se excusaba en que esa web era de pruebas, que era un portal oculto, que no tenía información de producción, etc.

Intentó hacerme sentir que no había hecho ningún trabajo de seguridad importante, y que cualquiera podría haberlo hecho. BIEN, pero entonces, asumes que por esa tonteria, podrías haber sufrido un ataque SERIO con bastante perdida de información ( los backups de contingencia estaban disponibles para borrarlos).

Que importa que el incidente se hubiera producido por un fallo TONTO de actualización, o de contraseña, o que hubiera sido un avanzado APT con 0 days y un procedimiento digno de una novela? Al final, sea cual sea la técnica, lo importante es el acceso.

Una solución muy sencilla, aparte de la formación al informático, hubiera sido programar una auditoría semanal, en la que se hubiera revelado el nuevo servicio en el puerto 100, y alguien debería haber preguntado eso que era, como estaba, si era seguro. Una medida NO TECNICA, porque en vez de una auditoría semanal, el informático podría haberlo comunicado verbalmente.

Si repasas las charlas de las conferencias en las que los "gurús" explican accesos o intrusiones practicadas en clientes, en la mayoría de los casos, se parte de un pc mal actualizado, un antivirus mal actualizado o inexistente, un fallo de ingeniería social (un click, un usb, una url)medidas "low tech" que por muchas medidas de seguridad técnicas que implementes, la gestión de las mismas es una pieza clave.

No se trata de hacerse un experto en ISO 27001/2, LOPD o similares, pero tampoco pensar que el mundo es mar de bits, en el que todo se controla con la tecnología, ya que la tecnología la manejamos humanos.

Si yo quiero juackear tu empresa, como robar un banco, no voy a entrar por tu firewall mas o menos bien configurado, al igual que en el banco no pretenderías robar por la puerta de la caja de seguridad. En un banco intentarías entrar por las rejillas de ventilación, o por un túnel. Con el hacking pasa lo mismo. Cualquier medida es buena, para conseguir tu objetivo.

Si anoto unos cuantos mails de tu empresa, de trabajadores en Linkedin. Y mando a varios empleados un mail diciendo: soy amigo de XXX, lo vi el otro día por XXX sitio y me ha dicho que te mande un currículum a ti. Gracias. Cuanta gente pincharía en el enlace?

Espero que este texto mal escrito te sirva de reflexión para analizar cual es tu "vertiente". Si eres Tech te sugiero que amplíes tus conocimientos con algún proceso formal o metodología que te ayude a gestionar tu seguridad. Si eres un manager, te sugiero que profundices en las medidas técnicas que emplean los cibercriminales y su parte defensiva.

No te fíes de los gurus de la técnica, ni de los gurus de la gestión, ya que vivimos en un mundo en el que nos toca lidiar con la fea y con la guapa, con los High-tech y con los script-kiddies. Con ataques de Rusia y con ataques de alguien de tu pueblo.

Espero que os guste el artículo, gracias por leerme.